- লেখক Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- সর্বশেষ পরিবর্তিত 2025-01-22 17:18.

অ্যাডহক নেটওয়ার্কে নিরাপদ রাউটিং

ওয়্যারলেস অ্যাডহক নেটওয়ার্কগুলিও রয়েছে সংবেদনশীল প্রতি রিপ্লে আক্রমণ . এই ক্ষেত্রে AODV প্রোটোকল প্রসারিত করে প্রমাণীকরণ সিস্টেম উন্নত এবং শক্তিশালী করা যেতে পারে।

আরও জানুন, রিপ্লে অ্যাটাক কী এবং কীভাবে সেগুলি পরিচালনা করা যায়?

ক রিপ্লে আক্রমণ তখন ঘটে যখন একটি সাইবার অপরাধী একটি নিরাপদ নেটওয়ার্ক যোগাযোগ, বাধা দেয় এটা , এবং তারপর প্রতারণামূলকভাবে বিলম্বিত বা পুনরায় পাঠায় এটা ভুল নির্দেশনা দ্য কি করতে রিসিভার দ্য হ্যাকার চায়।

উপরে, কিভাবে একটি রিপ্লে আক্রমণ কাজ করে? ক রিপ্লে আক্রমণ হল নেটওয়ার্কের একটি বিভাগ আক্রমণ যেখানে একজন আক্রমণকারী একটি ডেটা ট্রান্সমিশন সনাক্ত করে এবং জালিয়াতি করে এটি বিলম্বিত বা পুনরাবৃত্তি করে। ডেটা ট্রান্সমিশনের বিলম্ব বা পুনরাবৃত্তি হয় প্রেরক বা দূষিত সত্তা দ্বারা বাহিত, যারা ডেটা আটকায় এবং পুনরায় প্রেরণ করে।

ঠিক তাই, রিপ্লে অ্যাটাক কি মাঝামাঝি আক্রমণে এক ধরনের মানুষ?

ক রিপ্লে আক্রমণ , প্লেব্যাক হিসাবেও পরিচিত আক্রমণ , a এর সাথে মিল রয়েছে মানুষ -মধ্যে- মধ্যম আক্রমণ . ভিতরে রিপ্লে আক্রমণ , আক্রমণকারী একটি ক্লায়েন্ট এবং সার্ভারের মধ্যে ট্র্যাফিক ক্রনিকল করবে তারপর প্যাকেটের উৎস আইপি ঠিকানা এবং টাইম স্ট্যাম্পে সামান্য পরিবর্তন সহ সার্ভারে প্যাকেটগুলি পুনরায় পাঠাবে।

কোন প্রোটোকল প্রমাণীকরণ তথ্য একটি স্নিফিং এবং রিপ্লে আক্রমণের জন্য ঝুঁকিপূর্ণ?

PAP (পাসওয়ার্ড প্রমাণীকরণ প্রোটোকল ) খুবই দুর্বল প্রমাণীকরণ প্রোটোকল . এটি ক্লিয়ারটেক্সটে ব্যবহারকারীর নাম এবং পাসওয়ার্ড পাঠায়। একজন আক্রমণকারী যিনি সক্ষম শুঁকে দ্য প্রমাণীকরণ প্রক্রিয়া একটি সহজ চালু করতে পারেন রিপ্লে আক্রমণ , দ্বারা রিপ্লে করা ব্যবহারকারীর নাম এবং পাসওয়ার্ড, লগ ইন করতে ব্যবহার করে।

প্রস্তাবিত:

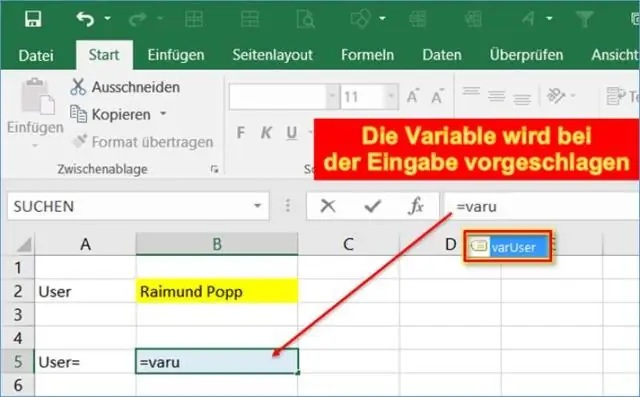

কোন কাজের জন্য এক্সেলের প্রয়োজন সবচেয়ে বেশি?

ExcelSkills অ্যাডমিনিস্ট্রেটিভ অ্যাসিস্ট্যান্ট প্রয়োজন এমন চাকরির জন্য ক্যারিয়ারের তথ্য। প্রশাসনিক সহকারীরা বিভিন্ন ধরনের কাজ সম্পন্ন করার মাধ্যমে সুচারুভাবে চালানোর জন্য যে সংস্থাটি কাজ করে তাকে সাহায্য করার জন্য দায়ী। তথ্য ক্লার্ক। হিসাবরক্ষক ও নিরীক্ষক। খরচ অনুমানক। আর্থিক বিশ্লেষক। বিক্রয় ব্যবস্থাপক

প্রবণতা পর্যবেক্ষণের জন্য কোন ধরনের গ্রাফ বেশি উপযুক্ত?

বার চার্ট তুলনা করার জন্য ভাল, যখন লাইন চার্ট প্রবণতার জন্য ভাল কাজ করে। স্ক্যাটার প্লট চার্টগুলি সম্পর্ক এবং বিতরণের জন্য ভাল, তবে পাই চার্টগুলি শুধুমাত্র সাধারণ রচনাগুলির জন্য ব্যবহার করা উচিত - তুলনা বা বিতরণের জন্য কখনই নয়

সিদ্ধান্ত গাছ শিক্ষার জন্য কোন ধরনের সমস্যা সবচেয়ে উপযুক্ত?

ডিসিশন ট্রি শেখার জন্য উপযুক্ত সমস্যা ডিসিশন ট্রি লার্নিং সাধারণত নিম্নলিখিত বৈশিষ্ট্যের সমস্যাগুলির জন্য সবচেয়ে উপযুক্ত: উদাহরণগুলি বৈশিষ্ট্য-মান জোড়া দ্বারা উপস্থাপিত হয়। বৈশিষ্ট্যগুলির একটি সীমাবদ্ধ তালিকা রয়েছে (যেমন চুলের রঙ) এবং প্রতিটি উদাহরণ সেই বৈশিষ্ট্যের জন্য একটি মান সঞ্চয় করে (যেমন স্বর্ণকেশী)

শিশুদের জন্য কোন ধরনের ট্যাবলেট সবচেয়ে ভালো?

বাচ্চাদের জন্য সেরা ট্যাবলেট কি? সেরা সামগ্রিক: Apple iPad Mini 2. সেরা টেকসই ট্যাবলেট: Amazon Fire HD 8 Kids Edition। সেরা দেখার অভিজ্ঞতা: Amazon Fire 10 HD Kids Edition। সেরা মান: Amazon Fire 7 Kids Edition। বহুমুখীতার জন্য সেরা: কুরিও স্মার্ট। ছোট বাচ্চাদের জন্য সেরা: লিপফ্রগ এপিক

কোন প্রোটোকলগুলি স্নিফিংয়ের জন্য সবচেয়ে ঝুঁকিপূর্ণ?

সমস্ত ডেটা পরিষ্কার পাঠ্য হিসাবে পাঠানো হয় যা সহজেই শুঁকে যেতে পারে। IMAP (ইন্টারনেট বার্তা অ্যাক্সেস প্রোটোকল)− IMAP এর কার্যাবলীতে SMTP এর মতোই, তবে এটি স্নিফিংয়ের জন্য অত্যন্ত ঝুঁকিপূর্ণ। টেলনেট &মাইনাস; টেলনেট সবকিছু (ব্যবহারকারীর নাম, পাসওয়ার্ড, কীস্ট্রোক) নেটওয়ার্কে পরিষ্কার পাঠ্য হিসাবে পাঠায় এবং তাই এটি সহজেই শুঁকে যেতে পারে