সুচিপত্র:

- লেখক Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- সর্বশেষ পরিবর্তিত 2025-01-22 17:19.

এর মধ্যে সাধারণ উভয়ই অন্তর্ভুক্ত প্রমাণীকরণ কৌশল (পাসওয়ার্ড, দ্বি-ফ্যাক্টর প্রমাণীকরণ [2FA], টোকেন, বায়োমেট্রিক্স, লেনদেন প্রমাণীকরণ , কম্পিউটার স্বীকৃতি, ক্যাপচা, এবং একক সাইন-অন [SSO]) পাশাপাশি নির্দিষ্ট প্রমাণীকরণ প্রোটোকল (Kerberos এবং SSL/TLS সহ)।

এই বিষয়ে, ব্যবহারকারীকে প্রমাণীকরণ করতে কোন পদ্ধতি ব্যবহার করা যেতে পারে?

সাধারণ বায়োমেট্রিক প্রমাণীকরণ পদ্ধতি ফিঙ্গারপ্রিন্ট সনাক্তকরণ, ভয়েস রিকগনিশন, রেটিনাল এবং আইরিস স্ক্যান এবং ফেস স্ক্যানিং এবং স্বীকৃতি অন্তর্ভুক্ত।

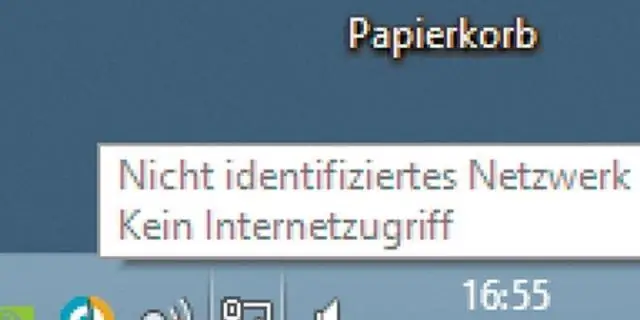

নেটওয়ার্ক অ্যাক্সেসের জন্য আপনি কি ধরনের প্রমাণীকরণ ব্যবহার করেন? নেটওয়ার্ক প্রমাণীকরণ একটি ব্যবহারকারীর সনাক্তকরণ যাচাই করে অন্তর্জাল পরিষেবা যা ব্যবহারকারী লাভ করার চেষ্টা করে অ্যাক্সেস . এই প্রস্তাব প্রমাণীকরণের ধরন , Windows Server 2003 এর নিরাপত্তা ব্যবস্থা সমর্থন করে প্রমাণীকরণ প্রক্রিয়া: Kerberos V5। সিকিউর সকেট লেয়ার/ট্রান্সপোর্ট লেয়ার সিকিউরিটি (SSL/TLS)

এখানে, ব্যবহারকারী প্রমাণীকরণ তিন ধরনের কি কি?

সাধারণত তিনটি স্বীকৃত প্রকারের প্রমাণীকরণ কারণ রয়েছে:

- টাইপ 1 - কিছু যা আপনি জানেন - এতে পাসওয়ার্ড, পিন, সংমিশ্রণ, কোড শব্দ বা গোপন হ্যান্ডশেক অন্তর্ভুক্ত রয়েছে।

- টাইপ 2 - আপনার কাছে কিছু আছে - এর মধ্যে সমস্ত আইটেম অন্তর্ভুক্ত রয়েছে যা প্রকৃত বস্তু, যেমন কী, স্মার্ট ফোন, স্মার্ট কার্ড, USB ড্রাইভ এবং টোকেন ডিভাইস।

সবচেয়ে সাধারণ প্রমাণীকরণ প্রক্রিয়া কি?

আসুন শীর্ষ ছয়টি প্রমাণীকরণ প্রক্রিয়াগুলি অন্বেষণ করি যা একটি স্টেপ-আপ মাল্টি-ফ্যাক্টর আর্কিটেকচারের অংশ হতে পারে।

- পাসওয়ার্ড। একটি পাসওয়ার্ড হল একটি শেয়ার করা গোপনীয়তা যা ব্যবহারকারীর দ্বারা পরিচিত এবং ব্যবহারকারীকে প্রমাণীকরণের জন্য সার্ভারে উপস্থাপন করা হয়।

- হার্ড টোকেন।

- নরম টোকেন।

- বায়োমেট্রিক প্রমাণীকরণ।

- প্রাসঙ্গিক প্রমাণীকরণ।

- ডিভাইস আইডেন্টিফিকেশন।

প্রস্তাবিত:

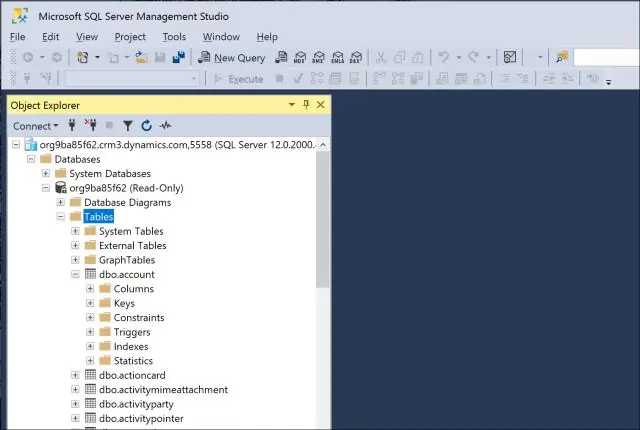

একজন ব্যবহারকারীর ওরাকলের একটি টেবিলে অ্যাক্সেস আছে কিনা আপনি কিভাবে পরীক্ষা করবেন?

কোন ব্যবহারকারীদের একটি টেবিলে সরাসরি অনুদানের অ্যাক্সেস আছে তা নির্ধারণ করতে আমরা DBA_TAB_PRIVS ভিউ ব্যবহার করব: SELECT * FROM DBA_TAB_PRIVS; এই ক্যোয়ারী থেকে প্রত্যাবর্তিত কলামগুলি সম্পর্কে আরও তথ্যের জন্য আপনি অফিসিয়াল ডকুমেন্টেশন পরীক্ষা করতে পারেন, তবে গুরুত্বপূর্ণ কলামগুলি হল: GRANTEE হল মঞ্জুর করা অ্যাক্সেস সহ ব্যবহারকারীর নাম

অন্য কোন টুল ব্যবহার করার সময় আপনি কিভাবে হ্যান্ড টুল অ্যাক্সেস করতে পারেন?

হ্যান্ড টুলটি একটি প্রকৃত টুলের চেয়ে একটি ফাংশন বেশি কারণ এটি ব্যবহার করার জন্য আপনাকে খুব কমই হ্যান্ড টুলটিতে ক্লিক করতে হবে। অন্য যেকোন টুল ব্যবহার করার সময় শুধু স্পেসবার চেপে ধরুন, এবং কার্সার হ্যান্ড আইকনে পরিবর্তিত হয়, যা আপনাকে টেনে এনে ছবিটিকে এর উইন্ডোতে ঘুরিয়ে দিতে সক্ষম করে।

ডিজিটাল প্রমাণের সাথে কাজ করার সময় তদন্তকারীরা সাধারণ কাজগুলি কী কী?

ডিজিটাল প্রমাণের সাথে কাজ করার সময় তদন্তকারীরা সাধারণ কাজগুলি সম্পাদন করে: ডিজিটাল তথ্য বা নিদর্শনগুলি সনাক্ত করুন যা প্রমাণ হিসাবে ব্যবহার করা যেতে পারে। সংগ্রহ, সংরক্ষণ, এবং নথি প্রমাণ. প্রমাণ বিশ্লেষণ, সনাক্ত, এবং সংগঠিত. প্রমাণগুলি পুনর্নির্মাণ করুন বা ফলাফলগুলি নির্ভরযোগ্যভাবে পুনরুত্পাদন করা যেতে পারে তা যাচাই করার জন্য একটি পরিস্থিতি পুনরাবৃত্তি করুন

ভাঙা অ্যাক্সেস নিয়ন্ত্রণের একটি সাধারণ বৈশিষ্ট্য কী?

সাধারণ অ্যাক্সেস কন্ট্রোল দুর্বলতা অন্যের রেকর্ড বা অ্যাকাউন্ট দেখতে বা পরিবর্তন করা থেকে অন্যদের সীমাবদ্ধ না করা। বিশেষাধিকার বৃদ্ধি- অন্য ব্যবহারকারী হিসাবে লগ ইন করার সময় একজন প্রশাসক হিসাবে কাজ করা। মেটাডেটা ম্যানিপুলেশন এর সাথে ট্যাম্পারিং বা রিপ্লে করার জন্য বিশেষাধিকার বাড়ানো

একটি ঘনক্ষেত্রে মাত্রা অর্ডার করার সময় একটি প্রস্তাবিত সেরা অনুশীলন কি?

আমরা সাধারণত সুপারিশ করি যে আপনি নিম্নরূপ মাত্রাগুলি অর্ডার করুন: ক্ষুদ্রতম স্পার্স থেকে বৃহত্তম স্পার্স, তারপরে ক্ষুদ্রতম ঘন থেকে বৃহত্তম ঘন। যাইহোক, কিছু নমনীয়তা প্রয়োজন