সুচিপত্র:

- লেখক Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:44.

- সর্বশেষ পরিবর্তিত 2025-01-22 17:19.

আপনি হবে শুরু খুব সহজ সঙ্গে পদ্ধতি যেমন জিজ্ঞাসা করা "আপনার কি হুমকি মডেল ?" এবং সম্পর্কে চিন্তাভাবনা হুমকি . তারা একজন নিরাপত্তা বিশেষজ্ঞের জন্য কাজ করতে পারে, এবং তারা আপনার জন্য কাজ করতে পারে। সেখান থেকে, আপনি সম্পর্কে শিখবেন তিন জন্য কৌশল হুমকি মডেলিং : সম্পদের উপর ফোকাস করা, আক্রমণকারীদের উপর ফোকাস করা এবং সফ্টওয়্যারের উপর ফোকাস করা।

পরবর্তীকালে, কেউ জিজ্ঞাসা করতে পারে, কেন আমরা হুমকি মডেল তৈরি করি?

উদ্দেশ্যে হুমকি মডেলিং সিস্টেমের প্রকৃতি, সম্ভাব্য আক্রমণকারীর প্রোফাইল, সম্ভাব্য আক্রমণকারী ভেক্টর এবং আক্রমণকারীর সবচেয়ে কাঙ্খিত সম্পদের প্রেক্ষিতে ডিফেন্ডারদেরকে কী নিয়ন্ত্রণ বা প্রতিরক্ষা অন্তর্ভুক্ত করতে হবে তার একটি পদ্ধতিগত বিশ্লেষণ প্রদান করা।

এছাড়াও, হুমকি ঝুঁকি মডেলিং কি? হুমকি ঝুঁকি মডেলিং , যা সনাক্তকরণ, পরিমাণ নির্ধারণ এবং নিরাপত্তার সমাধান জড়িত ঝুঁকি আইটি সিস্টেমের সাথে যুক্ত, নিরাপত্তা পেশাদারদের জন্য কাজের একটি বড় অংশ। সৌভাগ্যবশত, অসংখ্য হুমকি ঝুঁকি মডেল উন্নত করা হয়েছে.

একইভাবে, জিজ্ঞাসা করা হয়, আপনি কীভাবে একটি হুমকি মডেল তৈরি করবেন?

এই পদক্ষেপগুলি হল:

- নিরাপত্তা উদ্দেশ্য চিহ্নিত করুন. স্পষ্ট উদ্দেশ্যগুলি আপনাকে হুমকি মডেলিং কার্যকলাপে ফোকাস করতে এবং পরবর্তী পদক্ষেপগুলিতে কতটা প্রচেষ্টা ব্যয় করতে হবে তা নির্ধারণ করতে সহায়তা করে।

- একটি অ্যাপ্লিকেশন ওভারভিউ তৈরি করুন।

- আপনার আবেদন পচা.

- হুমকি চিহ্নিত করুন।

- দুর্বলতা চিহ্নিত করুন।

হুমকি প্রোফাইল কি?

ক হুমকি প্রোফাইল গুরুত্বপূর্ণ সম্পদ সম্পর্কে তথ্য অন্তর্ভুক্ত, হুমকি অভিনেতা, এবং হুমকি দৃশ্যকল্প একটি সংস্থার হুমকি প্রোফাইল এই সব অন্তর্ভুক্ত হুমকি তথ্য এবং কিভাবে এই উপাদানগুলির প্রতিটি একসাথে ব্যবহার করা হয় তার একটি পরিষ্কার এবং বিশদ চিত্র উপস্থাপন করে।

প্রস্তাবিত:

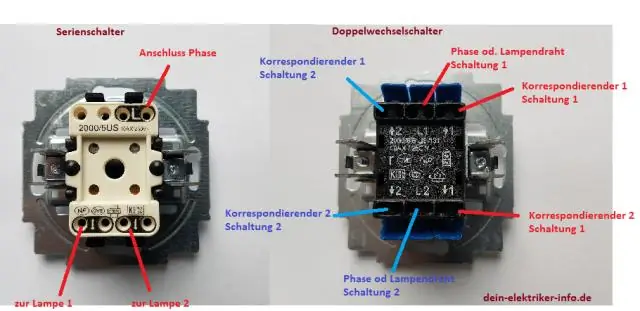

আপনি একটি 2 উপায় সুইচ হিসাবে একটি 3 উপায় সুইচ ব্যবহার করতে পারেন?

হ্যাঁ এটা কাজ করতে পারে. 3-ওয়ে সুইচগুলি 3টি স্ক্রু টার্মিনাল সহ spdt (একক পোল ডাবল থ্রো) হয় এবং নিয়মিত সুইচগুলি 2টি স্ক্রু টার্মিনাল সহ spst (একক মেরু একক নিক্ষেপ) হয়। কোন টার্মিনাল ব্যবহার করতে হবে তা বের করার দ্রুত উপায় হল মাল্টিমিটার

এমন কোন ফোন আছে যা অবাঞ্ছিত কল ব্লক করতে পারে?

আপনি 1-888-382-1222 (ভয়েস) বা 1-866-290-4236 (TTY) কল করে বিনা খরচে জাতীয় ডোন্ট কল তালিকায় আপনার নম্বরগুলি নিবন্ধন করতে পারেন। আপনি যে ফোন নম্বরটি নিবন্ধন করতে চান তা থেকে আপনাকে অবশ্যই কল করতে হবে৷ এছাড়াও আপনি জাতীয় Do-Not-Call listdonotcall.gov-এ আপনার ব্যক্তিগত ওয়্যারলেস ফোন নম্বর যোগ করে নিবন্ধন করতে পারেন৷

একটি থ্রো ক্লজ নেই এমন একটি পদ্ধতি থেকে একটি চেক করা ব্যতিক্রম নিক্ষেপ করার কোন উপায় আছে কি?

9 উত্তর। আপনি যদি সত্যিই চান তবে সেগুলি ঘোষণা না করেই অচেক করা ব্যতিক্রমগুলি নিক্ষেপ করতে পারেন৷ অচেক করা ব্যতিক্রম RuntimeException প্রসারিত করে। থ্রোএবল যেগুলি ত্রুটি প্রসারিত করে সেগুলিও আনচেক করা হয়, তবে শুধুমাত্র সত্যিই গুরুতর সমস্যাগুলির জন্য ব্যবহার করা উচিত (যেমন অবৈধ বাইটকোড)

আমি কি 4 উপায় হিসাবে একটি 3 উপায় সুইচ ব্যবহার করতে পারি?

একটি "3-ওয়ে" সুইচ হল একটি SPDT (একক পোল ডাবল থ্রো) এবং এটি শুধুমাত্র 1 ট্রাভেলার তারের সাথে সংযোগ করে যখন একটি "4-ওয়ে" সুইচ একটি DPDT (ডাবল পোল ডাবল থ্রো) এর একটি বিশেষ সংস্করণ যা অভ্যন্তরীণভাবে একটি পোলারিটি হিসাবে সেট আপ করা হয়। বিপরীত সুইচ এবং 2 ট্রাভেলার তারের সাথে সংযোগ করে

মাইক্রোসফট থ্রেট মডেলিং টুল কি?

থ্রেট মডেলিং টুল হল মাইক্রোসফট সিকিউরিটি ডেভেলপমেন্ট লাইফসাইকেলের (SDL) একটি মূল উপাদান। এটি সফ্টওয়্যার আর্কিটেক্টদের সম্ভাব্য নিরাপত্তা সমস্যাগুলিকে শনাক্ত করতে এবং প্রশমিত করার অনুমতি দেয়, যখন সেগুলি সমাধান করা তুলনামূলকভাবে সহজ এবং সাশ্রয়ী হয়