- লেখক Lynn Donovan [email protected].

- Public 2023-12-15 23:44.

- সর্বশেষ পরিবর্তিত 2025-01-22 17:19.

দুর্বলতার সাধারণ উদাহরণগুলির মধ্যে রয়েছে:

- সঠিক ভবন অ্যাক্সেস নিয়ন্ত্রণের অভাব।

- ক্রস-সাইট স্ক্রিপ্টিং (XSS)

- এসকিউএল ইনজেকশন.

- সংবেদনশীল তথ্যের ক্লিয়ারটেক্সট ট্রান্সমিশন।

- সংবেদনশীল সংস্থানগুলির অনুমোদন পরীক্ষা করতে ব্যর্থতা৷

- বিশ্রামে সংবেদনশীল ডেটা এনক্রিপ্ট করতে ব্যর্থতা।

এই বিবেচনা, নিরাপত্তা হুমকি এবং দুর্বলতা কি?

ভূমিকা. ক হুমকি এবং ক দুর্বলতা এক এবং একই না. ক হুমকি এমন একটি ব্যক্তি বা ঘটনা যা একটি মূল্যবান সম্পদকে নেতিবাচক উপায়ে প্রভাবিত করার সম্ভাবনা রাখে। ক দুর্বলতা একটি সম্পদ বা তার পরিবেশের যে গুণমান যে অনুমতি দেয় হুমকি উপলব্ধি করা

কেউ জিজ্ঞাসা করতে পারে, মানুষের হুমকির জন্য সবচেয়ে সাধারণ দুর্বলতা কী? সবচেয়ে সাধারণ সফ্টওয়্যার নিরাপত্তা দুর্বলতা অন্তর্ভুক্ত:

- ডেটা এনক্রিপশন অনুপস্থিত।

- ওএস কমান্ড ইনজেকশন।

- এসকিউএল ইনজেকশন.

- বাফার ওভারফ্লো.

- গুরুত্বপূর্ণ ফাংশনের জন্য প্রমাণীকরণ অনুপস্থিত।

- অনুপস্থিত অনুমোদন.

- বিপজ্জনক ফাইল ধরনের অবাধ আপলোড.

- একটি নিরাপত্তা সিদ্ধান্ত অবিশ্বস্ত ইনপুট উপর নির্ভরতা.

একইভাবে, হুমকির চেয়ে দুর্বলতা কি বেশি গুরুত্বপূর্ণ?

এই পরিবর্তনের উদাহরণ Google-এর Beyond Corp মডেল দ্বারা দেখানো হয়েছে, যেখানে কর্পোরেট নেটওয়ার্কের মাধ্যমে সংযোগ করা কোন বিশেষ সুবিধা প্রদান করে না। সংক্ষেপে বলা যায়: আধুনিক সাইবার নিরাপত্তায়, হুমকি হয় বেশি গুরুত্বপূর্ণ চেয়ে দুর্বলতা কারণ তাদের সনাক্ত করা এবং কিছু করা সহজ।

হ্যাকাররা কীভাবে দুর্বলতা খুঁজে পায়?

পূর্বে উল্লেখিত, হ্যাকার প্রথম দুর্বলতা সন্ধান করুন প্রবেশ পেতে. তারপর তারা খোঁজা অপারেটিং সিস্টেম (OS) দুর্বলতা এবং স্ক্যানিং সরঞ্জামগুলির জন্য যা সেগুলির উপর রিপোর্ট করে দুর্বলতা . দুর্বলতা খোঁজা একটি OS-এর জন্য নির্দিষ্ট একটি URL ঠিকানা টাইপ করা এবং উপযুক্ত লিঙ্কে ক্লিক করার মতোই সহজ৷

প্রস্তাবিত:

কিভাবে CPU ব্যবহার 100 এর বেশি হতে পারে?

% CPU -- CPU ব্যবহার: আপনার CPU এর শতকরা শতাংশ যা প্রক্রিয়া দ্বারা ব্যবহৃত হচ্ছে। ডিফল্টরূপে, শীর্ষ এটি একটি একক CPU-এর শতাংশ হিসাবে প্রদর্শন করে। মাল্টি-কোর সিস্টেমে, আপনার শতকরা 100%-এর বেশি হতে পারে। উদাহরণস্বরূপ, যদি 3টি কোর 60% ব্যবহারে থাকে, তাহলে শীর্ষে 180% এর CPU ব্যবহার দেখাবে

কিভাবে pictographs বিভ্রান্তিকর হতে পারে?

একটি পিকটোগ্রাফ পরিসংখ্যানগত তথ্যের অর্থ বোঝাতে ছবির প্রতীক ব্যবহার করে। Pictographs সাবধানে ব্যবহার করা উচিত কারণ গ্রাফগুলি, হয় দুর্ঘটনাবশত বা ইচ্ছাকৃতভাবে, ডেটাকে ভুলভাবে উপস্থাপন করতে পারে। এই কারণে একটি গ্রাফ দৃশ্যত সঠিক হওয়া উচিত

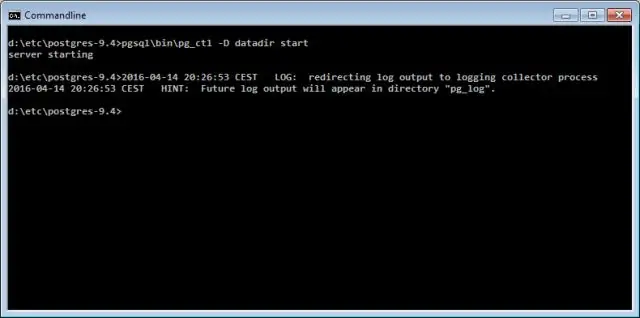

সংযোগ করা যায়নি সার্ভার চলমান নাও হতে পারে 127.0 0.1 10061 এ MySQL সার্ভারের সাথে সংযোগ করতে পারে না?

মাইএসকিউএল সার্ভার উইন্ডোজে চলমান থাকলে, আপনি TCP/IP ব্যবহার করে সংযোগ করতে পারেন। আপনি যে টিসিপি/আইপি পোর্ট ব্যবহার করছেন সেটি ফায়ারওয়াল বা পোর্ট ব্লকিং পরিষেবা দ্বারা ব্লক করা হয়নি তাও পরীক্ষা করা উচিত। ত্রুটি (2003) 'সার্ভার' (10061) এ MySQL সার্ভারের সাথে সংযোগ করতে পারে না ইঙ্গিত দেয় যে নেটওয়ার্ক সংযোগ প্রত্যাখ্যান করা হয়েছে

হুমকি দুর্বলতা এবং ঝুঁকি মধ্যে পার্থক্য কি?

দুর্বলতা - একটি নিরাপত্তা প্রোগ্রামে দুর্বলতা বা ফাঁক যা একটি সম্পদে অননুমোদিত অ্যাক্সেস পাওয়ার হুমকি দ্বারা শোষিত হতে পারে। ঝুঁকি - একটি দুর্বলতাকে কাজে লাগানোর হুমকির ফলে একটি কম্পিউটার নিরাপত্তার ক্ষতি, ক্ষতি বা ধ্বংসের সম্ভাবনা। হুমকি আপনার নিজের আচরণের জন্য সতর্কতা

কিভাবে তথ্য ভুলভাবে উপস্থাপন বা বিভ্রান্তিকর হতে পারে?

উল্লম্ব স্কেলটি খুব বড় বা খুব ছোট, বা সংখ্যাগুলি এড়িয়ে যায়, বা শূন্য থেকে শুরু হয় না৷ গ্রাফটি সঠিকভাবে লেবেল করা হয়নি। ডেটা বাদ দেওয়া হয়